(特权账号管理系统)

一、建设依据

《中华人民共和国网络安全法》《中华人民共和国数据安全法》《中华人民共和国密码法》《信息安全等级保护管理办法》等法律法规、标准中对网络设备、安全设备、数据库以及各类B/S,C/S的信息化系统上管理员账号作出了明确且具体的要求:

《中华人民共和国网络安全法》

实名制与权限控制:要求网络运营者落实网络安全责任制,对网站群平台等的管理员账号实行实名制管理,如福建师范大学要求各单位站点管理员只能以工号作为账号,原则上不超过两人,且需对账号信息进行核查和存档,遵循 “账号实名制、一人一账号、人走账号清” 等原则,严禁开设公共账号给多人共用。

密码管理:网络运营者应当采取技术措施和其他必要措施,保障网络安全、稳定运行,有效应对网络安全事件,保护个人信息的安全。这意味着管理员账号的密码需要具备一定的强度和安全性,如设置复杂密码、定期更换密码等,以防止被破解或窃取导致的安全风险。

《中华人民共和国数据安全法》

数据安全管理责任:明确数据处理者对其数据处理活动的安全负责,落实数据安全保护责任。对于管理员账号而言,要求管理员严格遵守数据安全相关规定,合理设置账号权限,防止因权限滥用导致的数据泄露、篡改等安全问题。

最小授权原则:数据处理者应当按照最小必要和职责分离原则,严格管理信息系统各类业务处理账号、数据库管理员等特权账号的设立和权限,确保账号权限与工作职责相匹配,限制不必要的权限分配,降低数据安全风险。

《中华人民共和国密码法》

密码使用要求:根据密码的分类,不同类型的密码有不同的使用场景和要求。对于涉及网络设备、安全设备、数据库以及各类信息化系统的管理员账号密码,如果涉及到保护国家秘密信息等核心或普通密码范畴,必须严格遵守相关密码使用规定,确保密码的安全性和合规性。

商用密码应用:商用密码可用于保护不属于国家秘密的信息,鼓励在网络设备、信息化系统等领域广泛应用商用密码技术,提升系统的安全性和可靠性。如系统登录认证等环节可使用商用密码技术加强管理员账号的安全保护。

《信息安全等级保护管理办法》

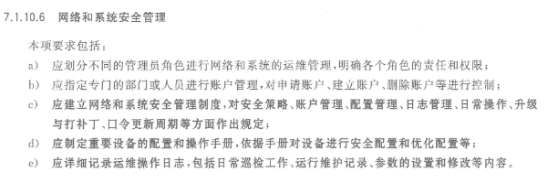

账号权限管理:要求根据信息系统的安全等级,合理分配管理员账号的权限。对于高等级的信息系统,应实施更严格的权限控制,如采用多因素认证、最小权限原则等,确保管理员只能访问和操作其职责范围内的资源和数据。

密码策略:不同等级的信息系统需制定相应强度的密码策略,包括密码长度、复杂度、有效期等。例如,二级及以上信息系统的管理员账号密码建议采用大小写字母、数字、特殊字符组合,长度不少于 8 位,且定期更换密码,以增强密码的抗破解能力。

账号审计与监控:对管理员账号的操作行为进行审计和监控,记录账号登录时间、操作内容等信息,以便及时发现异常行为和潜在的安全威胁。对于重要的信息系统,还应建立专门的安全审计系统,对管理员账号的活动进行实时监测和分析。

应急处置:制定针对管理员账号安全事件的应急处置预案,明确在账号被盗用、密码泄露等情况下的应急响应流程和措施,确保能够快速有效地恢复系统的正常运行,降低安全事件对系统和数据造成的影响。

二、服务介绍

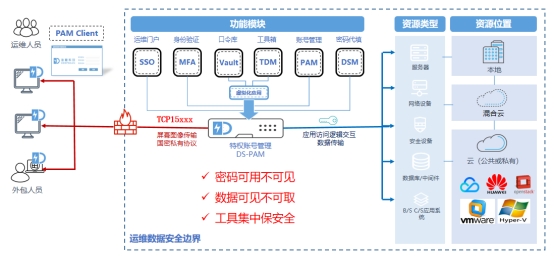

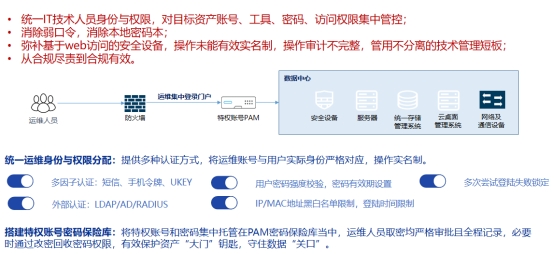

特权账号管理系统(Privileged Access Management以下简称PAM),是一套集中管控账号密码、运维工具的运维数据安全管理系统。可以有效管理和保护特权账号,降低安全风险,确保信息资产的安全。

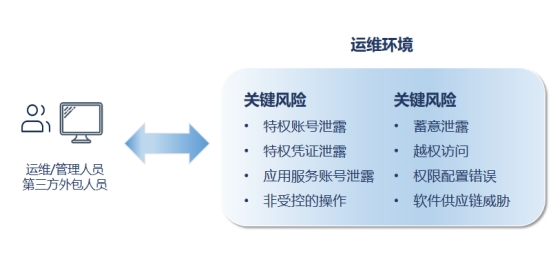

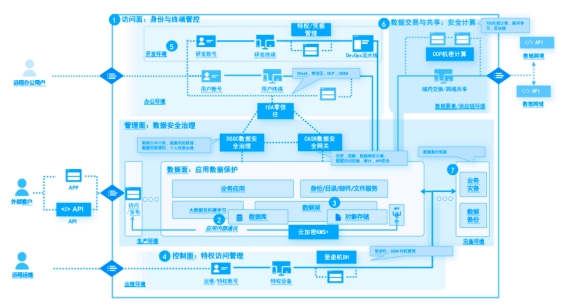

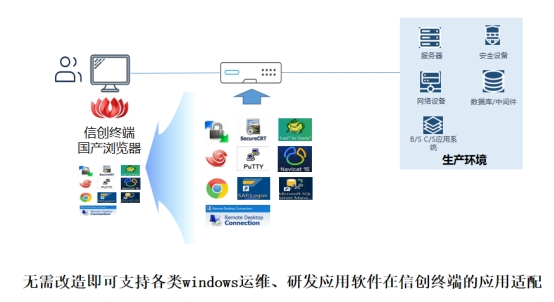

特权账号管理系统,也称“管理员账号管理系统”’。可实现对操作系统、网络设备、安全设备、数据库、以及各类B/SC/S的信息化系统上管理员账号的集中加密安全存储、密码策略集中管理、增强身份安全管理和特权登录访问控制与行为审计,同时还能实现统一的应用软件发布和运维客户端数据隔离,消除来自终端的远程访问和数据交换安全隐患。

三、服务架构

四、核心功能

纳管的全面性:运维、研发环境的IT资产集中纳管,应用工具集中纳管,账号密码集中纳管

改密的可靠性:资产的集中改密,满足等保合规要求

代填的兼容性:IT资产,应用的密码自动代填,无需开发,适配范围广

五、适用场景

等保合规落地:集中改密、一机一密

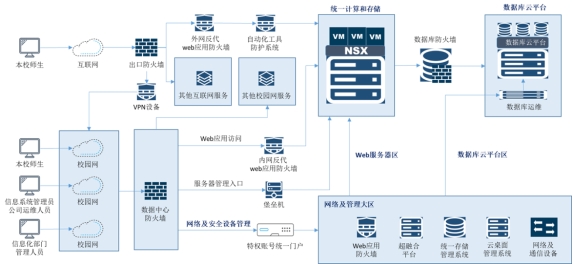

数据中心运维安全

数据安全治理

密码改造补充/口令合规建设

信创终端应用软件适配过渡

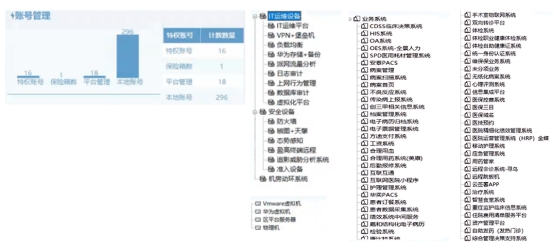

六、PAM 纳管、代填、改密的范围

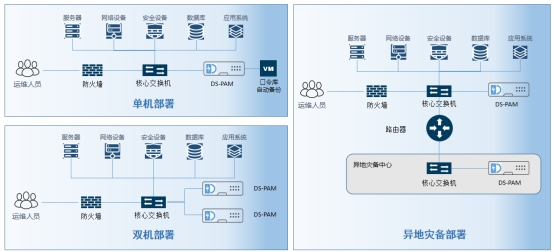

七、部署方式

八、绩效收益

九、案例分享

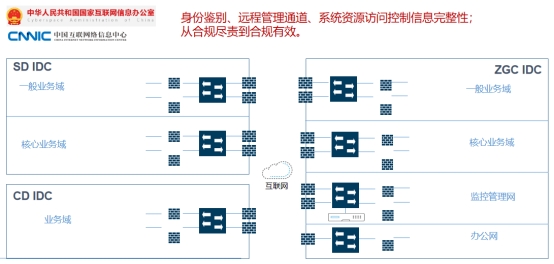

1、等保合规案例

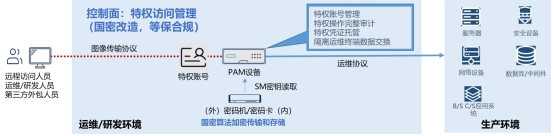

2、国密改造案例

3、数据治理案例

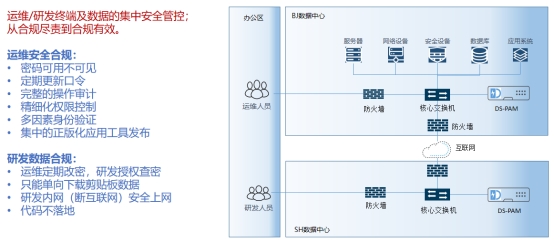

4、运维安全案例

5、教育行业服务案例

●基于web的安全设备也需要操作审计,目前这些设备操作审计属于管理“盲区”,不完整。

●历年HW,攻防演练结果已经证明,这些安全设备自身存在web漏洞无法消除。

●这些安全设备账号口令没有管用分离,浏览器自动保存口令,口令分散保存,易泄露。

●弱口令、共享口令普遍存在,出现问题以后,责任主体不清,难追责。

●账号口令难以做到定期自动更新。

6、医疗行业服务案例

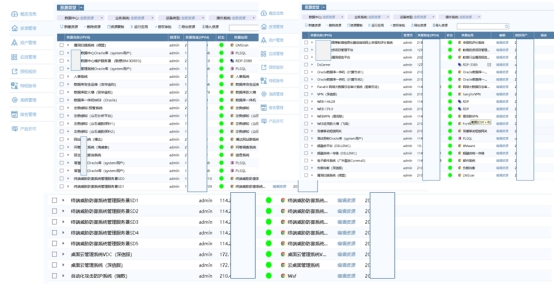

全面纳管所有系统账号

资产,业务系统账号应管尽管(目前完成296个账号纳管,许可授权数(300)已经接近满额,需扩容)。

纳管类型包括:安全设备,业务系统、网络设备、虚拟化系统等。

弥补了传统运维审计设备纳管范围不足的短板。

十、服务支持

联系方式:19997677869(刘)、18047101504(成)

地址:内蒙古自治区呼和浩特市新城区哲里木路坤和爱尚街6号楼2118室